HotRat: Los riesgos de las descargas ilegales de software y el script oculto de AutoHotkey en su interior

by Martin a Milánek, Enero 9, 2024

A pesar de los riesgos sustanciales involucrados, persiste la tentación irresistible de adquirir software de alta calidad sin costo alguno, lo que lleva a muchas personas a descargar software ilegal. Por lo tanto, la distribución de dicho software sigue siendo un método eficaz para propagar ampliamente el malware. Este análisis revela que el software crackeado a menudo contiene scripts ocultos que despliegan el malware de los atacantes en las computadoras de las víctimas, a veces incluso conteniendo malware adicional.

Nuestro objetivo es examinar el uso de un script de teclas de acceso rápido automático adjunto a un software previamente pirateado. Este script desencadena el lanzamiento de una variante del malware AsyncRAT que hemos denominado HotRat. Sin embargo, el primer paso del proceso de implementación requiere derechos administrativos. Dado que el software del que se abusa a menudo requiere altos privilegios de forma predeterminada, las víctimas no encuentran sospechosa la solicitud de permisos adicionales. Además, el proceso de implementación compromete la seguridad del sistema al deshabilitar las protecciones antivirus antes de instalar HotRat en la máquina de la víctima.

El malware HotRat equipa a los atacantes con una amplia gama de capacidades, como robar credenciales de inicio de sesión, billeteras de criptomonedas, captura de pantalla, registro de teclas, instalar más malware y obtener acceso o alterar los datos del portapapeles. Nuestra investigación subraya la importancia de mantenerse alejado de las descargas de software no autorizadas y enfatiza los vastos riesgos vinculados a estas acciones, incluidas múltiples infecciones de malware y la posible filtración de información confidencial. Aconsejamos obtener software de proveedores legítimos y aprobados, ya que garantiza la seguridad, la legalidad y el soporte continuo. Los usuarios también deben mantener las medidas de seguridad del sistema, como los programas antivirus, para protegerse contra estas amenazas cibernéticas en evolución.

Armamentización y entrega

Los actores de amenazas se están apoderando de las grietas disponibles en línea a través de sitios de torrents o páginas web sospechosas, y crean un script malicioso AutoHotkey, convirtiéndolo en un ejecutable que lleva el mismo icono que el crack secuestrado. Para ello, los atacantes compilan el script con el compilador Ahk2Exe (versión 1.1.36.00). Como resultado, el ejecutable implica varias fases que, en última instancia, implementan una implementación .NET de AsyncRAT, que hemos denominado HotRat, y esto incluye el aspecto de la persistencia.

Este modo de infección se ha visto en varios tipos de software crackeado y, en teoría, se puede insertar tanto en instaladores de software ilegales como legales. El grupo más comúnmente afectado suele ser el software de Adobe (Illustrator, Master Collection, Photoshop) y Microsoft (Office, Windows). El segundo grupo se compone principalmente de videojuegos como Battlefield 3, Age of Empires IV, Red Alert 2 y Los Sims 4. Por último, el último grupo significativo está compuesto por software premium utilizado como sistema y herramientas de desarrollo (por ejemplo, IObit Driver Booster, VMware Workstation, Revo Uninstaller Pro, etc.).

Instalación

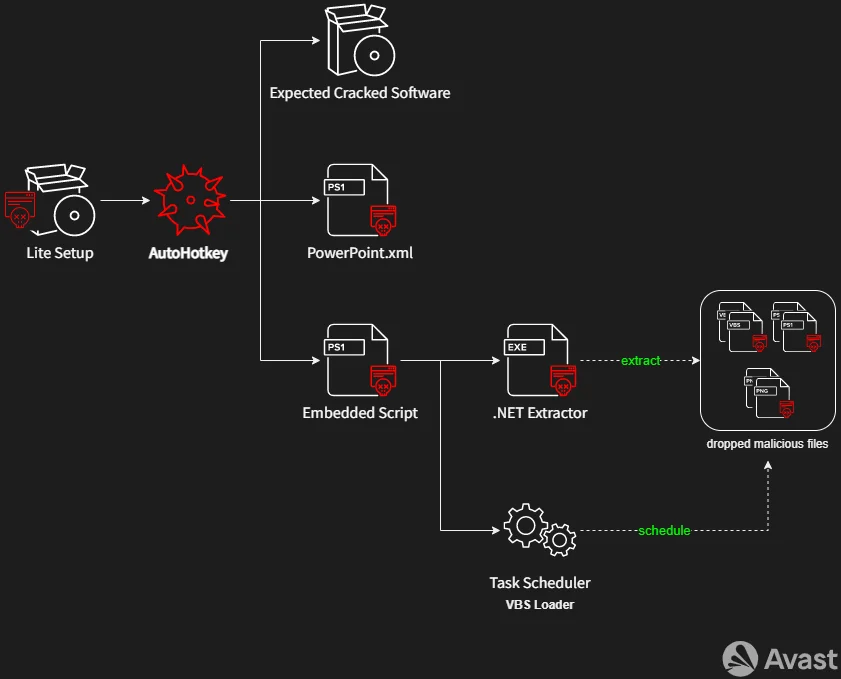

El proceso de instalación implica varias etapas, como se muestra en la Figura 1, para implementar el malware HotRat final y garantizar su persistencia en el sistema infectado. Comienza con una versión simplificada de una configuración de software crackeada esperada. La única función de esta configuración es iniciar un script malicioso de AutoHotkey. Curiosamente, la configuración comparte el mismo icono y metadatos que el software esperado. También hay una carpeta separada que contiene materiales maliciosos junto con el software que se espera que sea “descifrado”.

Figura 1. Proceso de instalación de HotRat

El script AutoHotkey inicia primero la configuración original del software de destino, lo que proporciona la ilusión de un proceso de instalación benigno. Sin embargo, un script de PowerShell oculto en PowerPoint.xml se ejecuta simultáneamente, con el objetivo de debilitar la seguridad del sistema, específicamente por:

-Deshabilitar el administrador de consentimiento, lo que permite que las operaciones que requieren elevación se realicen sin consentimiento o credenciales.

-Desinstalación de Avira AV.

-Modificar la configuración de Windows Defender.

Puede encontrar información más detallada sobre estas modificaciones de seguridad del sistema en la sección Seguridad del sistema antidetección y omisión. Por último, se ejecuta un script de PowerShell incrustado para garantizar la persistencia del malware en el sistema.

Script de PowerShell incrustado

El Programador de tareas se utiliza para mantener la persistencia del malware en el sistema infectado. El script incrustado crea una nueva tarea con un error tipográfico deliberado en su nombre (“administartor”) que ejecuta un cargador VBS cada dos minutos. Un ejemplo de esta tarea programada es:

schtasks.exe /create /tn administartor /SC minute /MO 2 /tr

C:\ProgramData\Microsoft\IObitUnlocker\Loader.vbs /RL HIGHEST

Además, el script incrustado agrega el nombre de proceso RegAsm.exe a la lista de exclusión de Windows Defender porque este proceso se aprovecha para inyectar la carga, como se describe más adelante.

La operación final dentro del procesamiento de scripts incrustados implica la activación de un extractor de .NET. Este extractor desempaqueta los archivos maliciosos, incluida la carga útil final de HotRat y los archivos de soporte, en una carpeta de persistencia. El script utiliza el método Reflection.Assembly para desencadenar un método UAC, como se muestra aquí:

$bytes = [System.IO.File]::ReadAllBytes(“‘%A_WorkingDir%\Data\Library.dll'”)

[Reflection.Assembly]::’Load'($bytes).GetType(‘Library.Class1’).GetMethod(‘UAC’).Invoke($null,$null)

El .NET Extractor tiene otra función crucial más allá de simplemente desempaquetar archivos maliciosos. Los autores del malware detectan el software antivirus más utilizado e intentan desactivarlo mediante IObit Unlocker. La carpeta de persistencia también contiene archivos IObit capaces de eliminar archivos protegidos y del sistema a través del controlador IObit. Por último, el extractor utiliza un comando sencillo para eliminar las carpetas del software antivirus detectado, como se demuestra aquí:

IObitUnlocker.exe /Delete <av_folder>

Una vez que el script incrustado se ejecuta correctamente, todos los archivos necesarios se preparan para implementar la carga útil final de HotRat. Esto se logra mediante el cargador de VBS, que se ejecuta mediante la tarea programada previamente.

Implementación de HotRat

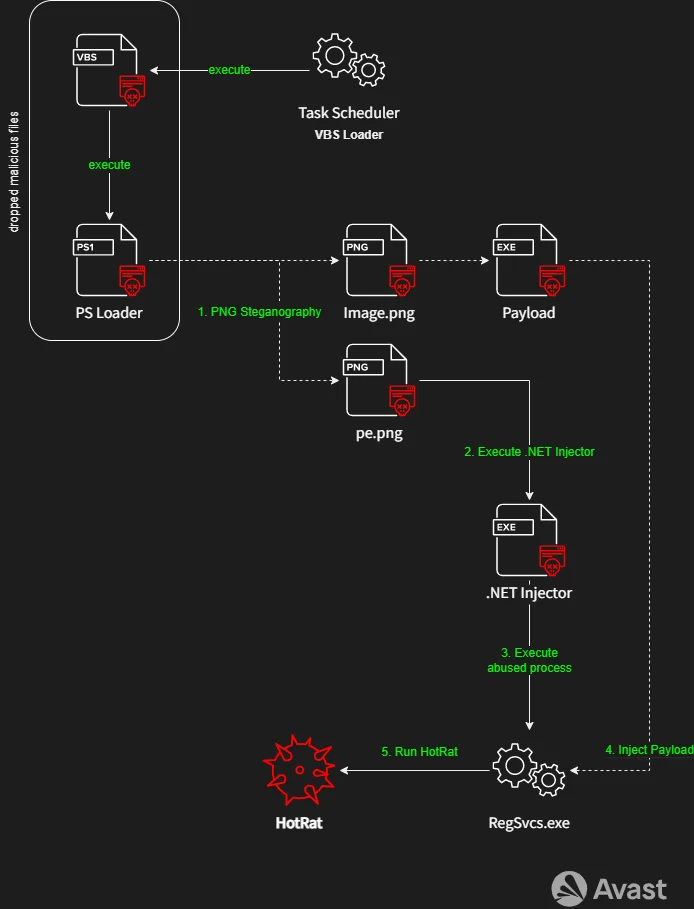

Una vez que se configura la tarea programada y se desactivan los AV eventuales, la tarea programada ejecuta periódicamente el cargador de VBS, que desofusca e inyecta gradualmente la carga útil final de HotRat, como se muestra en la Figura 2.

Figura 2. Implementación de HotRat mediante el Programador de tareas

VBS Loader

La carpeta de persistencia suele contener un archivo de script VBS inscrito en la tarea programada, un punto de entrada para el proceso de implementación. La carpeta tiene algunos otros archivos que se utilizan para ofuscar la carga útil final. Para cubrir todos los aspectos, incluimos la lista de rutas encontradas hasta ahora de la carpeta de persistencia:

- C:\ProgramData\Microsoft\IObitUnlocker

- $env:USERPROFILE\AppData\Roaming\IObitUnlocker

- $env:USERPROFILE\AppData\Roaming\PerfLogs

- C:\ProgramData\PerfLogs

- C:\ProgramData\Data

El script VBS Loader solo ejecuta un script de PS1 ubicado en la misma carpeta de persistencia; normalmente, con el nombre Report.ps1. El script de PS1, llamado PS Loader, extrae dos archivos ejecutables de .NET de archivos PNG ubicados en la misma carpeta de persistencia mediante la esteganografía PNG. Los archivos PNG no contienen ningún contenido interesante, y solo hay una línea de píxeles con píxeles en diferentes tonos de rojo.

La esteganografía actual implementa un método simple para extraer bytes útiles de cada píxel rojo de la siguiente manera:

foreach ($x in 1..$img.Width ) { $File.Add(($img.GetPixel($x - 1, 0).R)) }

El primer archivo Image.png contiene la carga útil final de HotRat inyectada en el proceso host (RegAsm.exe) a través de un inyector .NET oculto en el segundo archivo pe.png. El inyector es una aplicación .NET simple con un método simple:

void Execute(string processPath, byte[] payload)

y la ruta de acceso del proceso de host está codificada de forma rígida en PS Loader de la siguiente manera:

C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegSvcs.exe

Una vez que el proceso se inyecta con éxito, el HotRat está activo, los AV identificados se apagan y se establece la persistencia en el sistema infectado.

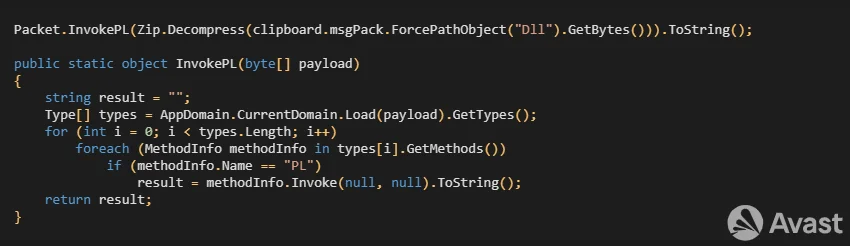

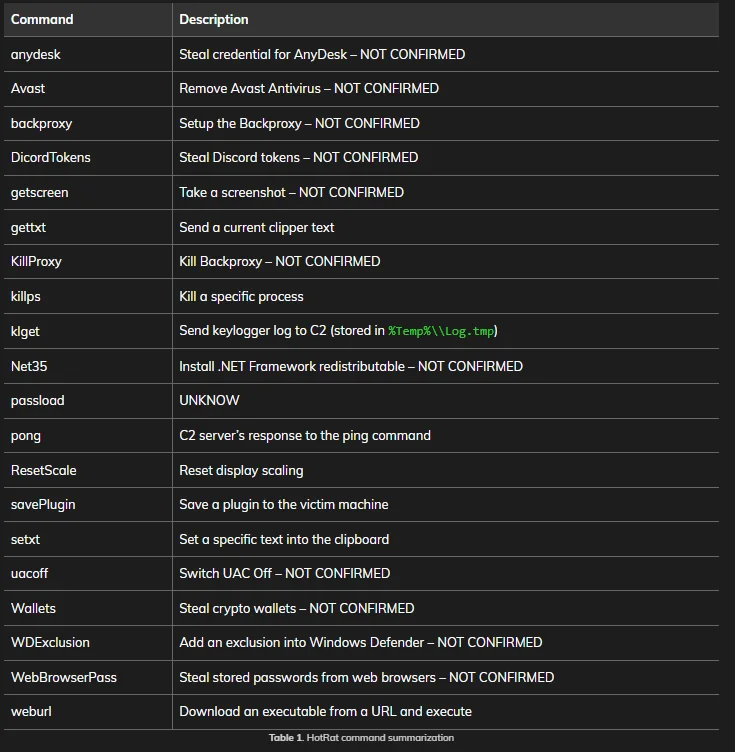

HotRat Malware

La carga útil final que llamamos HotRat se deriva de la implementación de código abierto de AsyncRAT. Los autores del malware ampliaron la implementación de AsyncRAT con nuevas funciones para robar diversa información personal y credenciales; Puede desplegar otro malware. Por lo tanto, HotRat es un malware RAT completo. Hemos identificado alrededor de 20 comandos recientemente implementados. La mayoría de los comandos se realizan como un servicio de carga útil. En concreto, los atacantes envían un comando y una carga útil de .NET comprimida, que se ejecuta, y los resultados se envían de vuelta a C2. El punto de entrada de cada comando es un método denominado PL, como se muestra en la figura 3.

Todavía no hemos capturado ninguna carga útil de .NET, por lo que solo evaluamos las funciones de cada comando por su nombre. Por otro lado, existen implementaciones directas para otros comandos donde podemos describir la funcionalidad original de los comandos. La siguiente tabla muestra los comandos identificados y su propósito.

Servidores C2

Hay varios ejemplos con servidores y puertos C2 codificados. Sin embargo, la mayoría de los servidores C2 se proporcionan a través de servidores DNS gratuitos. Además, los puertos de los clientes son diferentes para cada registro DNS. Por lo tanto, a veces es imposible rastrear las direcciones IP finales.

Hemos identificado dos direcciones IP y puertos de la siguiente manera:

- 185.205.209.206:1114

- 108.143.240.80:112

La lista de registros DNS capturados es la siguiente:

- fon1[.]sells-it.net

- foxn1[.]sells-it.net

- srxy123[.]is-a-geek.com

- websites[.]theworkpc.com

- dynsys[.]is-a-guru.com

- rec[.]casacam.net

- samaerx[.]ddnsfree.com

El protocolo de comunicación entre los clientes y los C2 es el mismo que el de la implementación del original de AsyncRAT.

Seguridad del sistema anti detección y derivación

Dado que HotRat se ejecuta con privilegios de administrador, es muy fácil para los atacantes realizar cambios en la seguridad. Como señalamos anteriormente, el proceso de instalación de HotRat incluye acciones específicas para evadir el software de seguridad para la mayoría del software antivirus y debilitar la seguridad del sistema.

Hay algunos métodos para eliminar el software antivirus. El AV de Avira se desactiva mediante un simple comando para desinstalar el SDK de Endpoint Protection, como se indica a continuación:

- C:\"Program Files"\Avira\"Endpoint Protection SDK"\endpointprotection.exe uninstallSdk

Incluso cuando Windows Defender no está desactivado, el proceso de instalación agrega toda la ruta de acceso de C: a las rutas de exclusión.

El resto de los AV (Malwarebytes, Avast, AVG y McAfee) detectados por HotRat se desactivan a través de la herramienta IObit Unlocker que implementa un controlador proxy del kernel para eliminar archivos protegidos por el sistema. Por lo tanto, HotRat también puede eliminar archivos AV que se identifican mediante una simple prueba de existencia de carpetas en estas rutas:

- C:\Program Files\Avast Software

- C:\Program Files\AVG

- C:\Program Files\Common Files\McAfee

- C:\Program Files\Malwarebytes\Anti-Malware

El malware HotRat también desactiva el administrador de consentimiento para realizar una operación que requiere elevación sin consentimiento ni credenciales, ya que el script AutoHotkey ejecuta otros ejecutables compatibles que requieren permisos más altos. Por lo tanto, la siguiente actualización del registro desactiva la solicitud de consentimiento:

Set-ItemProperty -Path REGISTRY::HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System -Name ConsentPromptBehaviorAdmin -Value 0

Prevalencia

La incidencia del malware HotRat comenzó a aumentar significativamente a mediados de octubre de 2022. Desde entonces, hemos observado una tendencia estable de ocurrencia en la naturaleza.

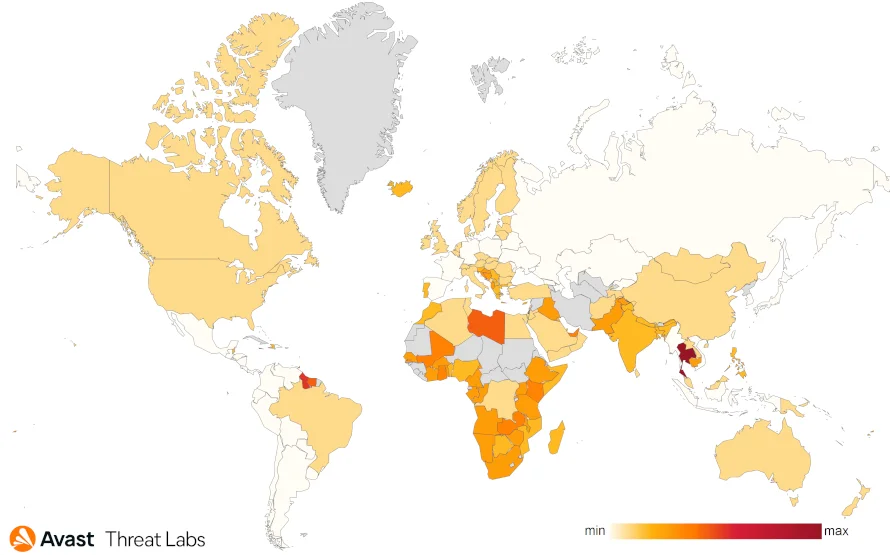

Las regiones más afectadas son África, Asia meridional, Europa central y oriental y América del Norte. El siguiente mapa ilustra la distribución detallada y la proporción de riesgo del malware HotRat en la naturaleza.

Distribución de malware HotRat en la naturaleza

Repositorios de archivos maliciosos

Los archivos infectados suelen almacenarse en repositorios públicos. Específicamente, los sitios web de intercambio público más vistos son krakenfiles[.] com, send[.] cm, easybytez[.] com, easyupload[.] io, wetransfer[.] com, y www.mediafire[.] COM. Por otro lado, algunas muestras se encuentran en servidores dedicados; Por ejemplo, 51-83-136-132[.] xyz, s1-filecr[.] Xyz. Por lo tanto, no hay un servidor central C2 que aloje los archivos maliciosos.

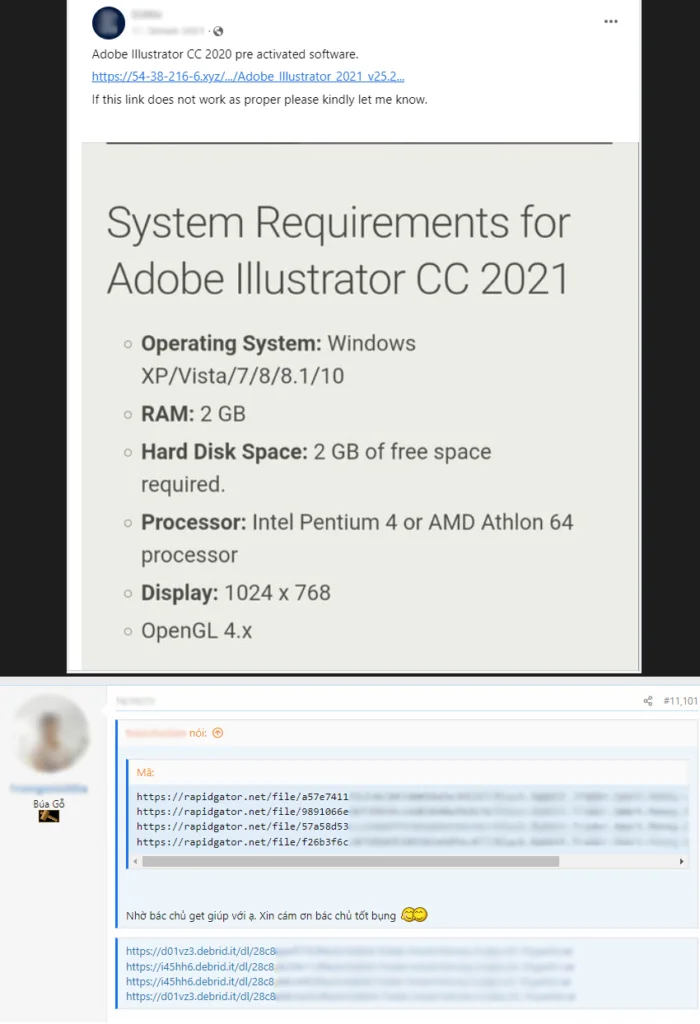

Cuando los archivos maliciosos se almacenan en varios servidores de alojamiento, las URL que conducen a los archivos se distribuyen a las máquinas de la víctima a través de múltiples plataformas como redes sociales, torrents, foros o repositorios públicos con la posibilidad de buscar. La figura 4 ilustra el ejemplo de Facebook y las publicaciones de un foro.

Figura 4. Difusión de URL maliciosas a través de Facebook y un foro

Los atacantes suelen emplear una táctica engañosa de participar activamente en foros en línea. A menudo, las víctimas buscan ayuda en estos foros para descargar software no autorizado. Sin embargo, los atacantes los engañan redirigiendo a URL alternativas donde el malware HotRat ya está esperando, como se muestra en la Figura 4.

Conclusion

A pesar de los peligros conocidos, una tendencia persistente de piratería de software expone a los usuarios a posibles infecciones de malware. A mediados de octubre, observamos un aumento en la actividad de malware, en el que el software ilegal se incluyó con un script malicioso AutoHotkey que lanzó el malware HotRat en las computadoras de las víctimas. La propagación de este malware se produce a través de repositorios públicos, con enlaces que se difunden en redes sociales y foros.

El malware HotRat es una versión avanzada de AsyncRAT, armada con una multitud de capacidades de espionaje y robo de datos personales. Examinamos el proceso de implementación del malware, que es sencillo y utiliza una forma básica de cifrado, la esteganografía PNG, para entregar la carga útil final. Además, el malware exhibe persistencia aprovechando las tareas programadas, lo que le permite mantener un punto de apoyo en los sistemas infectados. También puede eliminar los programas antivirus, poniendo así en peligro la seguridad general del sistema. La combinación de implementación sin complicaciones y eliminación de antivirus subraya las amenazas potenciales que plantea este malware.

Es fundamental volver a enfatizar la precaución contra la descarga de software dudoso de fuentes no verificadas, especialmente aquellas que exigen la desactivación de programas antivirus, ya que puede ayudar a frenar el riesgo de infecciones de malware y violaciones de datos.